Vous savez ces derniers temps, on peut lire à la fois toutes sortes d’articles sur le vol de données confidentielles (médicales, bancaires, adresses), mais aussi d’autres articles sur le dérèglement climatique causé, entre-autres, par des déchets électroniques issus de notre consommation.

Et si à notre modeste échelle on essayait de participer à la résolution de ces problèmes en faisant d’une pierre, deux coups ? se réapproprier le contrôle de nos données en recyclant un ancien ordinateur en un serveur NAS pouvant héberger photos, fichiers, emails, et même une sorte de Netflix maison ? Facilement en plus ? Allez c’est parti !

Sommaire

- Pré-requis

- Matériel

- Installation du système d’exploitation du NAS

- Paramétrages

4.1 Ne plus voir le message d’avertissement de certificat

4.2 Accéder à son NAS sans taper l’adresse IP

4.3 Quels ports de la box ouvrir en fonction de vos besoins

1. Pré-requis

Pour mener à bien cette mission, je pars du principe qu’il faille impérativement savoir installer un système d’exploitation, et savoir modifier les ports de sa box Internet. Ensuite, il faut idéalement (mais pas obligatoirement) savoir assembler un disque dur ou de la mémoire dans un ordinateur. Si vous ne savez pas faire tout ça, peut-être qu’un proche s’y connaît, n’hésitez pas à demander de l’aide.

Au niveau matériel, il faut un ordinateur complet qui ferait office de NAS (ça peut marcher aussi avec un Raspberry Pi et d’autres types de machines et bien sûr cela change les performances), une clé USB pour l’installation du système d’exploitation, et un autre ordinateur pour préparer cette fameuse clé USB d’installation. Vous êtes toujours là ? nickel.

2. Matériel

J’ai choisi de recycler une machine de 2014 que j’ai acheté après avoir lu un article sur Minimachines : un Shuttle XS35V4 capable de faire tourner des films au format 1080p 60FPS, jouer à quelques jeux anciens, mais il ne faut pas compter sur lui pour lancer une tâche trop gourmande (ex : virtualisation). Voici ses avantages :

- gratuit ! (bah oui, sorti de la cave) comme dit précédemment, tout dépend de ce que vous recyclez

- la machine est fanless : totalement silencieuse même en charge si vous n’ajoutez pas de disque dur mécanique

- l’accès aux composants est facilité et le volume reste compact (25,2 x 16,2 x 38,5 cm)

- le processeur est un Intel Celeron J1900 (4 cœurs, 2 à 2.41 GHz, 2 Mo de cache et 10W de TDP) donc plutôt performant pour cet usage, très peu gourmand en énergie et peut tourner 24h/24.

En ce qui me concerne, il a fallu mettre à jour quelques composants à commencer par ajouter 8GB de mémoire RAM (format DDR3L SO-DIMM) dans le but de pouvoir ouvrir plusieurs applications simultanément sans ralentissement, puis changer le stockage (un SSD pour accéder rapidement au NAS et un HDD dédié aux sauvegardes quotidiennes). Les côtés de la machine coulissent et permettent de réaliser facilement ces opérations. Petite particularité dans mon cas : pour installer le 2ème espace de stockage, il faut ce que l’on appelle un “caddy” permettant de convertir le compartiment du lecteur optique en espace de stockage.

Il se peut que vous ayez comme moi à dépenser quelques euros, mais c’est rarement cher (parfois même gratuit). Au total, j’ai déboursé environ 11€ pour le caddy, sachant que la mémoire RAM, le SSD et le disque dur n’ont rien coûté car ils ont été récupérés à partir d’anciennes machines.

3. Installation du système d’exploitation du NAS

Il fallait un système d’exploitation qui soit gratuit, open-source, facile à installer et à gérer, et proposant un catalogue d’applications varié : c’est donc Yunohost (ça se prononce “Why you no host ?” signifiant “pourquoi n’héberges-tu pas ?”) qui a été choisi ! vous pouvez vous familiariser avec son interface via une démo en ligne.

L’idée des développeurs de Yunohost, c’est de simplifier au maximum l’installation d’un serveur et de ses applications en utilisant une interface graphique (pour éviter de toucher à des fichiers de configurations, ou bien de faire du terminal). Hormis quelques informations pouvant être demandées comme par exemple “renseigner le mot de passe”, “le pseudo”, etc., installer une application consiste à cliquer sur un bouton “Installer”.

Son catalogue d’applications propose énormément de services : avoir sa propre boite mail, accéder et synchroniser ses fichiers/agenda/contacts avec son smartphone et autres ordinateurs, éditer des documents word/excel en mode “collaboratif”, avoir sa plateforme de streaming comme Netflix, gérer sa domotique, jouer à des jeux rétro, utiliser son propre métamoteur de recherche Internet, consulter des RSS, héberger son site web, intégrer Pi-hole, un VPN, un ERP, des backups, etc. la liste est longue :

Quelques applications classiques (on remarque que Nextcloud est une application à part entière, avec presque rien à paramétrer) :

Pour l’installer Yunohost, pas de souci :

-

Depuis son ordinateur, on télécharge sur leur site le fichier

.isocorrespondant à la machine que l’on a (en ce qui me concerne, la version 4.18 x86_64 à la date de mon article) -

Puis on en fait une clé de démarrage avec Etcher ou le logiciel de son choix :

-

Une fois que la clé USB est prête, on l’insère dans le NAS que l’on allume, celui-ci devant être connecté à un écran et idéalement branché avec un câble Ethernet (sans cela, on vous demande de renseigner tout un tas d’infos sur le réseau comme l’IPv4, IPv6, etc. je suppose que c’est pour se connecter en Wifi, or on veut une installation simple et avec le cable Ethernet branché, tout se fait automatiquement sans notre intervention). Normalement, ça devrait lancer l’installateur Yunohost, mais si rien ne se passe, il faut alors vérifier que le BIOS de votre machine démarre sur la clé.

Important : en ce qui me concerne, le BIOS du Shuttle ne gérait que le démarrage en UEFI, il m’était donc impossible de faire reconnaître la clé USB. C’est après avoir mis à jour le BIOS que j’ai pu valider l’option de démarrage en Legacy, pensez-y si vous rencontrez le même souci. -

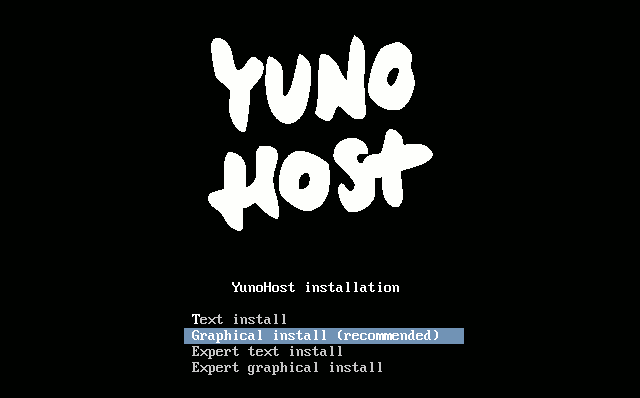

On choisi l’installation graphique et on se laisse guider dans les différentes étapes (en gros, on choisi la langue de son choix et le disque sur lequel Yunohost doit être installé, le reste se fait automatiquement):

-

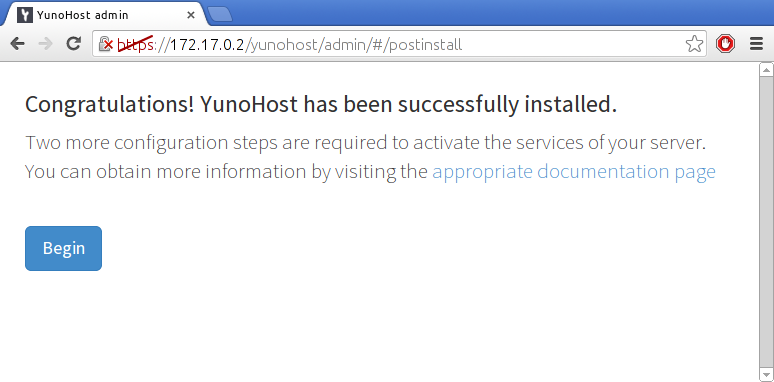

Enfin, une fois le processus d’installation terminé, avec n’importe quel ordinateur ou smartphone connecté au wifi du domicile, on tape dans son navigateur web

https://yunohost.localet on est censé tomber sur une page ressemblant à cela :

Remarque : sur votre navigateur, ignorer l’avertissement de certificat et cliquer sur le bouton invitant à continuer exceptionnellement

C’est installé, mais il faut régler quelques paramètres pour pleinement profiter du NAS.

4. Paramétrages

4.1 Ne plus voir le message d’avertissement de certificat

Pour éviter de tomber sur le message d’avertissement de certificat à chaque fois que l’on souhaite accéder au NAS, on peut facilement installer un certificat Let’s Encrypt en se rendant sur l’interface d’administration puis Domaine → Certificat SSL → Installer un certificat Let’s Encrypt (il faut s’assurer que les ports 80 et 443 soient ouvert pour réaliser cette étape).

4.2 Accéder à son NAS sans taper l’adresse IP

Si on préfère accéder à son NAS en entrant dans la barre d’adresse son nom de domaine plutôt que son adresse IP publique, on peut se rendre sur l’interface d’administration de Yunohost, et y ajouter son nom de domaine (du genre example.domaine.fr). D’ailleurs, si j’ai bien compris, dans le cas où vous ne voulez pas payer un nom de domaine, Yunohost en propose des gratuits au format example.ynh.fr, c’est vraiment sympa.

4.3 Quels ports de la box ouvrir en fonction de vos besoins

Selon votre FAI, il faut se rendre dans l’interface de votre box pour ouvrir les ports qui vont bien en fonction de ce que l’on veut utiliser comme application. Si on souhaite :

- accéder au serveur depuis l’extérieur et générer un certificat Let’s Encrypt : les ports 80 (http) et 443 (https)

- se connecter en SSH : le port 22

- utiliser XMPP : les ports 5222 (clients), et 5269 (serveurs)

- bénéficier de sa propre boîte mail : les ports 25, 587 (SMTP), et 993 (IMAP)

Remarque : certains FAI (dont apparemment Orange) bloquent le port 25 par défaut mais il est possible parfois de l’ouvrir manuellement (c.f. le tableau récapitulatif ici)

Au final quand on se connecte, on tombe sur un panel avec les applications qu’on a installé, et bien sûr si on le souhaite, on peut paramétrer plein de choses ou laisser son interface telle quelle :

Après si l’on souhaite aller plus loin, tout est question d’imagination. Par exemple, j’ai pu profiter de l’emplacement USB caché à l’intérieur du Shuttle pour y installer un tuner TNT au format clé USB comme l’avait suggéré Pierre dans son test, et j’ai ainsi pu regarder certaines chaînes de la TNT à distance. Pour être franc, j’ai eu pas mal de soucis à faire fonctionner les chaînes, il se peut qu’il y ait une incompatibilité avec la clé TNT ou le logiciel qui gère cela (Next-PVR), mais je n’en suis pas certain.

Enfin, n’oubliez pas :

- d’avoir un mot de passe solide (long et avec des minuscules, majuscules, chiffres, et caractères spéciaux)

- de mettre régulièrement à jour Yunohost (l’application Unattended-upgrades le fait quotidiennement à votre place)

- d’avoir une stratégie de sauvegarde en fonction de l’importance de vos fichiers (c’est pour cela que j’ai un disque dur de backup quotidien) ! car on est jamais à l’abri d’un disque de stockage défaillant ou d’un malheureux événement comme un cambriolage.

Je vous suggère de commencer à utiliser votre NAS avec des données peu importantes, puis si tout est fiable dans la durée, de migrer des données que vous considérez plus sensibles.

Voilà, c’est la fin de ce tutoriel. J’espère qu’il vous a plu et que vous avez trouvé ça assez simple ! et si vous le souhaitez, n’hésitez pas à faire un don à l’équipe de Yunohost qui est constitué de bénévoles et qui fait un travail magnifique pour simplifier l’auto-hébergement pour les particuliers.